Clase X - 08082019 - Defensa en Profundidad

Material Clase X

Temario

Defensa en Profundidad: Modelo de capas.

El concepto de defensa en profundidad se basa en la premisa de que todo componente de un sistema puede ser vulnerado, y por tanto no se debe delegar la seguridad de un sistema en un único método o componente de protección.

El concepto de defensa en profundidad puede ser aplicado de manera genérica al diseño de muchos elementos, como componentes software, aplicaciones, sistema de backup, componentes hardware o en la arquitectura de un sistema informático siendo en este último donde se desarrolla de manera más amplia el concepto, utilizando diferentes elementos de seguridad como:

Firewalls

Servidor Proxy

Sistema de prevención de intrusos

Web Application Firewalls

VPNs

Firewalls / Cortafuegos. Equipo de hardware o software utilizado en las redes de computadoras para prevenir y proteger algunos tipos de comunicaciones prohibidos por la política de red.

Por ejemplo, se lo puede instalar para controlar las conexiones que se establecen entre un ordenador e Internet.

Servidor Proxy. Un proxy, o servidor proxy, en una red informática, es un servidor —programa o dispositivo—, que hace de intermediario en las peticiones de recursos que realiza un cliente (A) a otro servidor (C).

Por ejemplo, si una hipotética máquina A solicita un recurso a C, lo hará mediante una petición a B, que a su vez trasladará la petición a C; de esta forma C no sabrá que la petición procedió originalmente de A.

Esta situación estratégica de punto intermedio le permite ofrecer diversas funcionalidades: control de acceso, registro del tráfico, restricción a determinados tipos de tráfico, mejora de rendimiento, anonimato de la comunicación, etc.

Dependiendo del contexto, la intermediación que realiza el proxy puede ser considerada por los usuarios, administradores o proveedores como legítima o delictiva y su uso es frecuentemente discutido.

Sistema de Prevención de Intrusos o Intrusion Prevention System ("IPS" en sus siglas en inglés). Dispositivo de seguridad de red que monitoriza el tráfico de red y/o las actividades de un sistema, en busca de actividad maliciosa. Entre sus principales funciones, se encuentran no sólo la de identificar la actividad maliciosa, sino la de intentar detener esta actividad. Siendo esta última una característica que distingue a este tipo de dispositivos de los llamados Sistemas de Detección de Intrusos o Intrusion Detection Systems ("IDS" en sus siglas en inglés).

Entre otras funciones (como en el caso del IDS) se tiene que poder alertar al administrador ante la detección de intrusiones o actividad maliciosa, mientras que es exclusivo de un Sistema de Prevención de Intrusos (IPS) establecer políticas de seguridad para proteger al equipo o a la red de un ataque.

De ahí que se diga que un IPS protege a una red o equipo de manera proactiva mientras que un IDS lo hace de manera reactiva.

Otras funciones importantes de estos dispositivos de red, son las de grabar información histórica de esta actividad y generar reportes.

WAF (Web Application Firewall). Dispositivo de hardware o software que permite proteger los servidores de aplicaciones web de determinados ataques específicos en Internet. Se controlan las transacciones al servidor web de la organización / empresa.Los WAF son elementos complementarios a las medidas de seguridad que soportan los Firewall clásicos.

Red privada virtual (RPV) o Virtual Private Network (VPN). Tecnología de red de computadoras que permite una extensión segura de la red de área local (LAN) sobre una red pública o no controlada como Internet. Permite que la computadora en la red envíe y reciba datos sobre redes compartidas o públicas como si fuera una red privada con toda la funcionalidad, seguridad y políticas de gestión de una red privada. Esto se realiza estableciendo una conexión virtual punto a punto mediante el uso de conexiones dedicadas, cifrado o la combinación de ambos métodos.

Ejemplos comunes son la posibilidad de conectar dos o más sucursales de una empresa utilizando como vínculo Internet, permitir a los miembros del equipo de soporte técnico la conexión desde su casa al centro de cómputo, o que un usuario pueda acceder a su equipo doméstico desde un sitio remoto, como por ejemplo un hotel. Todo ello utilizando la infraestructura de Internet.

La conexión VPN a través de Internet es técnicamente una unión wide area network (WAN) entre los sitios pero al usuario le parece como si fuera un enlace privado— de allí la designación "virtual private network".

PETYA, CÓMO HACER FRENTE AL ÚLTIMO ATAQUE “RANSOMWARE”

A finales del mes de junio volvió a desencadenarse un nuevo ciberataque internacional denominado PETYA, derivado del conocido WannaCry, y que ha vuelto a activar todas las alertas de seguridad, al tratarse de una variante más sofisticada de su antecesor.

En esta ocasión han sido los sistemas operativos Windows, sin las últimas actualizaciones de seguridad aplicadas, los que han sufrido las infecciones y han sido comprometidos por el ciberataque.

Si una organización ha sido atacada por PETYA, o otro ransomware, se recomiendan seguir los siguientes pasos:

Mantenerse informado y recibir pautas de actuación en tiempo real sobre estos últimos ataques es un factor diferenciador para evitar infecciones en una empresa.

Temario

- Datos. Información. Activos de información.

- Riesgos. Amenazas. Vulnerabilidades.Ataques. Impactos. Salvaguarda. Vectores de ataque.

- La seguridad y su justificación desde el punto de vista del negocio.

- Seguridad informática.

- Seguridad de la información.

- Ciclo de vida de la información.

- Tríada CID.

- Políticas de seguridad. Procedimientos.

- Modelos de seguridad.

- Defensa en Profundidad: Modelo de capas.

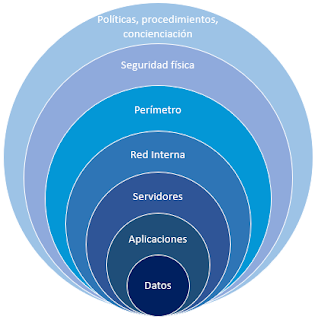

Defensa en Profundidad: Modelo de capas.

El concepto de defensa en profundidad se basa en la premisa de que todo componente de un sistema puede ser vulnerado, y por tanto no se debe delegar la seguridad de un sistema en un único método o componente de protección.

De esta forma propone el uso de distintas técnicas que permitan, al menos, duplicar los elementos de protección para limitar los daños en caso de una intrusión en la primera línea de defensa o componente más expuesto.

De esta forma un sistema diseñado conforme al principio de defensa en profundidad, dispondrá de un componente más expuesto, que se considerará expuesto y potencialmente muy vulnerable, y será el encargado de publicar los servicios a los usuarios del sistema, solicitando a su vez los servicios a un segundo componente o no expuesto, de esta forma dispondremos una segunda barrera de protección proporcionada por el segundo componente no expuesto tras la primera intrusión y un periodo de tiempo para la detección mediante elementos de visibilidad como sistema de detección de intrusos y la subsanación de la intrusión.

De esta forma un sistema diseñado conforme al principio de defensa en profundidad, dispondrá de un componente más expuesto, que se considerará expuesto y potencialmente muy vulnerable, y será el encargado de publicar los servicios a los usuarios del sistema, solicitando a su vez los servicios a un segundo componente o no expuesto, de esta forma dispondremos una segunda barrera de protección proporcionada por el segundo componente no expuesto tras la primera intrusión y un periodo de tiempo para la detección mediante elementos de visibilidad como sistema de detección de intrusos y la subsanación de la intrusión.

De esta forma, siguiendo el concepto de defensa en profundidad una vulneración del sistema más expuesto o cortafuegos externo no implica un compromiso total del activo protegido, red interna en este caso que se encuentra protegida por el segundo nivel de cortafuegos.

El concepto de defensa en profundidad puede ser aplicado de manera genérica al diseño de muchos elementos, como componentes software, aplicaciones, sistema de backup, componentes hardware o en la arquitectura de un sistema informático siendo en este último donde se desarrolla de manera más amplia el concepto, utilizando diferentes elementos de seguridad como:

Firewalls

Servidor Proxy

Sistema de prevención de intrusos

Web Application Firewalls

VPNs

Firewalls / Cortafuegos. Equipo de hardware o software utilizado en las redes de computadoras para prevenir y proteger algunos tipos de comunicaciones prohibidos por la política de red.

Por ejemplo, se lo puede instalar para controlar las conexiones que se establecen entre un ordenador e Internet.

Por ejemplo, si una hipotética máquina A solicita un recurso a C, lo hará mediante una petición a B, que a su vez trasladará la petición a C; de esta forma C no sabrá que la petición procedió originalmente de A.

Esta situación estratégica de punto intermedio le permite ofrecer diversas funcionalidades: control de acceso, registro del tráfico, restricción a determinados tipos de tráfico, mejora de rendimiento, anonimato de la comunicación, etc.

Dependiendo del contexto, la intermediación que realiza el proxy puede ser considerada por los usuarios, administradores o proveedores como legítima o delictiva y su uso es frecuentemente discutido.

Sistema de Prevención de Intrusos o Intrusion Prevention System ("IPS" en sus siglas en inglés). Dispositivo de seguridad de red que monitoriza el tráfico de red y/o las actividades de un sistema, en busca de actividad maliciosa. Entre sus principales funciones, se encuentran no sólo la de identificar la actividad maliciosa, sino la de intentar detener esta actividad. Siendo esta última una característica que distingue a este tipo de dispositivos de los llamados Sistemas de Detección de Intrusos o Intrusion Detection Systems ("IDS" en sus siglas en inglés).

Entre otras funciones (como en el caso del IDS) se tiene que poder alertar al administrador ante la detección de intrusiones o actividad maliciosa, mientras que es exclusivo de un Sistema de Prevención de Intrusos (IPS) establecer políticas de seguridad para proteger al equipo o a la red de un ataque.

De ahí que se diga que un IPS protege a una red o equipo de manera proactiva mientras que un IDS lo hace de manera reactiva.

Otras funciones importantes de estos dispositivos de red, son las de grabar información histórica de esta actividad y generar reportes.

Red privada virtual (RPV) o Virtual Private Network (VPN). Tecnología de red de computadoras que permite una extensión segura de la red de área local (LAN) sobre una red pública o no controlada como Internet. Permite que la computadora en la red envíe y reciba datos sobre redes compartidas o públicas como si fuera una red privada con toda la funcionalidad, seguridad y políticas de gestión de una red privada. Esto se realiza estableciendo una conexión virtual punto a punto mediante el uso de conexiones dedicadas, cifrado o la combinación de ambos métodos.

Ejemplos comunes son la posibilidad de conectar dos o más sucursales de una empresa utilizando como vínculo Internet, permitir a los miembros del equipo de soporte técnico la conexión desde su casa al centro de cómputo, o que un usuario pueda acceder a su equipo doméstico desde un sitio remoto, como por ejemplo un hotel. Todo ello utilizando la infraestructura de Internet.

La conexión VPN a través de Internet es técnicamente una unión wide area network (WAN) entre los sitios pero al usuario le parece como si fuera un enlace privado— de allí la designación "virtual private network".

PETYA, CÓMO HACER FRENTE AL ÚLTIMO ATAQUE “RANSOMWARE”

A finales del mes de junio volvió a desencadenarse un nuevo ciberataque internacional denominado PETYA, derivado del conocido WannaCry, y que ha vuelto a activar todas las alertas de seguridad, al tratarse de una variante más sofisticada de su antecesor.

En esta ocasión han sido los sistemas operativos Windows, sin las últimas actualizaciones de seguridad aplicadas, los que han sufrido las infecciones y han sido comprometidos por el ciberataque.

El epicentro se ha situado en Europa oriental, países como Ucrania y Rusia concentraron el mayor número de infecciones, mientras que en España multinacionales como la división inmobiliaria BNP Paribas, la farmacéutica MSD o la compañía de alimentación Mondelez han reportado incidencias con PETYA.

La última versión Windows 10 sí está protegida ante PEYTA, por lo que Microsoft ha distribuido un diagrama en el que explica las diferentes medidas de seguridad que su sistema operativo activa ante un virus “ransomware” como PETYA.

Ante un cibreataque “el tiempo es un factor clave”, ya que suele ser utilizado como una medida de presión para forzar el pago de un rescate.

La última versión Windows 10 sí está protegida ante PEYTA, por lo que Microsoft ha distribuido un diagrama en el que explica las diferentes medidas de seguridad que su sistema operativo activa ante un virus “ransomware” como PETYA.

Ante un cibreataque “el tiempo es un factor clave”, ya que suele ser utilizado como una medida de presión para forzar el pago de un rescate.

Se recuerda que “efectuar el pago por el rescate del equipo no garantiza que los atacantes envíen la utilidad y/o contraseña de descifrado, sólo premia su campaña y les motiva a seguir distribuyendo masivamente este tipo de código dañino”.

Si una organización ha sido atacada por PETYA, o otro ransomware, se recomiendan seguir los siguientes pasos:

- Desconectar los equipos infectados de la red lo antes posible y tratar de evitar así su posible propagación al resto de los sistemas.

- Desinstalar el ramsomware PETYA. La eliminación del código malicioso es esencial para la seguridad de futuros archivos. No basta con un simple proceso de desinstalación, debemos utilizar un antivirus de confianza que lo haga de manera automática.

- Una vez desinstalado, restaurar los datos desde dispositivos externos.

- Actualizar el sistema operativo y todas las soluciones de seguridad, así como tener el cortafuegos personal habilitado.

- Los accesos administrativos desde fuera de la organización sólo deben llevarse a cabo mediante protocolos seguros.

- Mantener una conducta de navegación segura, empleando herramientas y extensiones de navegador web completamente actualizado.

- Activar la visualización de las extensiones de los ficheros para evitar la ejecución de código dañino camuflado como ficheros legítimos no ejecutables.

- Deshabilitar los macros en los documentos de Microsoft Office y otras aplicaciones similares.

Mantenerse informado y recibir pautas de actuación en tiempo real sobre estos últimos ataques es un factor diferenciador para evitar infecciones en una empresa.